5 Fundamentos de la gestión de la seguridad de los datos

Los datos son una parte dinámica y viva de una organización. Con ellos, las empresas pueden predecir el comportamiento de los clientes, prepararse para las tendencias del sector y responder mejor a ellas, y mejorar los ingresos globales. Sin embargo, con esos beneficios viene el riesgo de una violación de datos. Solo en 2019, las violaciones de datos aumentaron en un 54%, y ese número solo crecerá debido a la rápida transformación digital de 2020. Estos problemas causan estragos en el balance final de una empresa, ya que la violación de datos promedio le cuesta a una organización 3,86 millones de dólares. Por eso la gestión de la seguridad de los datos es una parte tan vital de cualquier empresa hoy en día.

La protección de datos es ahora más difícil que nunca. Las organizaciones ven el valor que tiene para una amplia gama de aplicaciones, tanto internas como externas. Pero los malos actores también ven su potencial y no hacen más que redoblar sus esfuerzos para burlar las protecciones de las empresas. Un enfoque holístico y dinámico de la seguridad de los datos es la mejor manera de prepararse para las amenazas que surgen en el nuevo entorno.

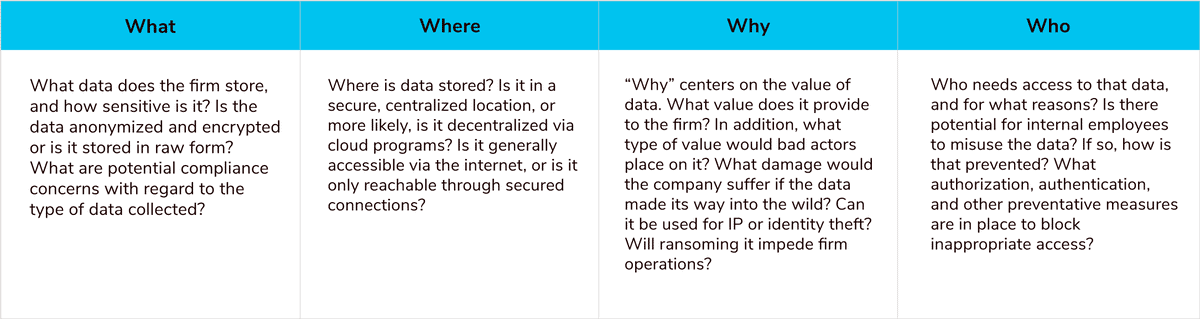

Qué, dónde, por qué y quién en la gestión de la seguridad de los datos

Una auditoría de datos es el primer paso para la gestión de la seguridad de los datos. Completar una ayuda a los líderes a organizar sus estrategias de activos digitales. En concreto, la auditoría debe abarcar cuatro componentes clave: qué, dónde, cómo y quién.

Con una comprensión completa de los datos existentes y su gestión, es mucho más fácil para los líderes empresariales crear soluciones para controlarlos. Gran parte de esto se consigue mediante un enfoque holístico que combina la observabilidad con la seguridad.

5 Fundamentos de la identificación y protección de datos

Los datos actuales están descentralizados. Esto dificulta mucho su gestión. Sin embargo, un enfoque integrado de la seguridad ayuda a crear protocolos que crecen a medida que lo hacen los datos. Esta integración se hace escalable y flexible al añadir visibilidad, seguridad como código, automatización, supervisión y evaluación.

#1: Visibilidad

Los datos deben ser accesibles para quienes los necesiten y estar protegidos de quienes no los necesiten. El cifrado es una parte vital de esto, ya que actúa como una segunda capa de protección. En caso de robo físico de equipos de la empresa, como un servidor robado o un portátil perdido de un empleado, el cifrado garantiza que los datos no puedan utilizarse.

El etiquetado de datos también forma parte de la visibilidad. Gracias a él, las organizaciones pueden priorizar mejor sus datos marcándolos en función de sus necesidades. Esto también contribuye a la automatización, ya que pueden establecerse políticas en torno a etiquetas específicas para garantizar que se tratan de acuerdo con las normas de cumplimiento o los protocolos de la empresa.

#2: Seguridad como código

La seguridad como código lleva a DevSecOps un paso más allá al hacer de la protección una capa de cualquier proceso de desarrollo de programas. Las puertas, comprobaciones y pruebas forman parte del código general desde el principio. Esto enlaza estrechamente con la infraestructura como código, otro método de hacer que la seguridad y los programas sean escalables y gestionables incluso en un espacio descentralizado.

La seguridad como código también puede integrar las medidas de cumplimiento exigidas en diversos sectores. Se establecen reglas empresariales basadas en estos requisitos y luego se incorporan al marco. Esta estrategia garantiza que el programa esté siempre actualizado aunque cambien las necesidades de cumplimiento.

#3: Automatización

La automatización es donde se ejecutan y aplican las políticas de Seguridad como Código. En su forma más simple, se examina la infraestructura actual en busca de oportunidades para reforzarla contra posibles exploits mediante cambios a través de código programático. De ahí el nombre, «Seguridad como código». Ese código vive en el canal de automatización, que aplicará los cambios de forma coherente en cada versión.

La aplicación automatizada de políticas también es crucial en la gestión de datos. La configuración de la seguridad debe basarse en políticas preestablecidas que no puedan modificarse sin la aprobación del administrador. Con esto, la empresa puede adoptar un enfoque de elaboración de informes basado en excepciones, en el que sólo las anomalías requieren atención en lugar de los sucesos cotidianos.

#4: Supervisión

La supervisión consiste en gestionar las amenazas internas y externas mediante la observación. Los registros inmutables garantizan que los administradores del sistema comprendan cómo acceden los usuarios a su sistema y pueden ayudar a encontrar tendencias indicativas de comportamientos problemáticos. En todos los casos, es imperativo que los monitores se ejecuten en sistemas adyacentes e independientes de los sistemas bajo observación, para evitar ataques que comprometan tanto al objetivo como a los observadores de un solo golpe.

La inteligencia sobre ciberamenazas permite a las empresas compartir información sobre amenazas emergentes. Como estas amenazas suelen producirse dentro de la misma industria, resulta beneficiosa una plataforma de código abierto en la que se comuniquen y resuelvan sus problemas. En apoyo de la difusión de inteligencia sobre ciberamenazas, New Context ha contribuido a las normas STIX y TAXII, y es patrocinador de OASIS.

#5: Evaluación

Una evaluación por terceros puede ayudar a las empresas a comprender mejor sus necesidades de datos y crear protocolos más precisos y fiables en materia de gobernanza. Como a los trabajadores internos puede resultarles difícil ver las lagunas, un tercero aporta una nueva perspectiva. Debido a su fuerte enfoque sectorial, los evaluadores externos suelen estar al tanto de las innovaciones más recientes en seguridad, lo que permite a los clientes aprovechar su experiencia en beneficio de sus propias aplicaciones.

Los fundamentos de la gestión de la seguridad de los datos deben centrarse en la integración, la automatización y la observabilidad. Este es el enfoque que adopta New Context con nuestra plataforma de datos seguros y conformes. Una estrategia escalable y flexible para la gestión de datos proporciona mejoras continuas a medida que evolucionan las amenazas y cambian las necesidades.